Jour après jour, les cyberattaques et les menaces se multiplient, de sorte que les attaquants utilisent des méthodes plus sophistiquées pour pirater les systèmes informatiques. La cybersécurité est un système de protection très utile pour protéger les ordinateurs, les réseaux, les serveurs, les systèmes électroniques, les appareils mobiles, les programmes et les systèmes électroniques contre les attaques numériques. Généralement, les cyberattaques visent à accéder, détruire ou modifier des données sensibles en extorquant de l'argent aux opérateurs ou en perturbant les processus commerciaux courants. La cybersécurité vise principalement à protéger les systèmes informatiques contre les accès non autorisés. Il existe de nombreux conseils de cybersécurité pour se protéger des cyberattaques, comme la nécessité de mettre à jour le système opérateur , utilisez un logiciel antivirus, utilisez des mots de passe forts, n'ouvrez pas de liens ou d'e-mails non autorisés et évitez d'utiliser des réseaux Wi-Fi non sécurisés dans les lieux publics.

Cet article propose une liste de Sujets du séminaire sur la cybersécurité pour les élèves ingénieurs.

Thèmes du séminaire sur la cybersécurité pour les étudiants en génie

La liste des sujets de séminaires sur la cybersécurité pour les étudiants en génie est présentée ci-dessous.

Attaques d'hameçonnage

Une attaque de phishing est une cyberattaque courante qui envoie des communications frauduleuses qui semblent provenir d'une source fiable. Généralement, cette communication peut se faire par courrier électronique. L'intention principale d'une attaque de phishing est de voler des données pour les utiliser ou les vendre, telles que les informations de connexion, les informations de carte de crédit, les informations de compte bancaire ou d'installer des logiciels malveillants sur l'ordinateur de la victime. Il existe différents types d'attaques de phishing comme les e-mails, la lance, la chasse à la baleine, le smashing et le pêcheur à la ligne.

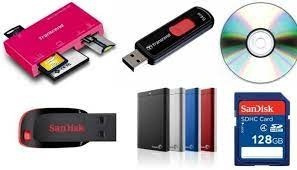

Média amovible

Les supports amovibles sont un sujet de sensibilisation à la sécurité utilisé quotidiennement par différentes entreprises. Il s'agit du support de stockage portable qui permet aux utilisateurs de copier des données dans l'appareil, puis de supprimer les données de l'appareil. Les supports amovibles peuvent être facilement retirés d'un PC en cours d'exécution. En utilisant cela, envoyer des données d'un PC à un autre est facile. Il existe différents types de supports amovibles tels que les cartes SD, les clés USB, les CD, les disques Blu-ray, les DVD, les bandes magnétiques et les disquettes.

Authentification par mot de passe

L'authentification par mot de passe est un concept de cybersécurité très simple utilisé dans différentes entreprises. Les mots secrets couramment utilisés seront facilement devinés par des personnes non autorisées pour obtenir le droit d'accès à vos comptes. Pour les cybercriminels, il est très facile d'accéder aux comptes en utilisant des modèles de mot de passe simples ou reconnaissables des employés. Lorsque ces données sont volées, elles peuvent être vendues ou rendues publiques pour générer des revenus. Ainsi, la mise en œuvre de mots de passe aléatoires peut rendre beaucoup plus difficile pour les cybercriminels l'accès à différents comptes. De plus, l'authentification à deux facteurs peut également fournir des couches de sécurité supplémentaires qui défendent l'intégrité du compte.

Sécurité des appareils mobiles

La sécurité des appareils mobiles aide à protéger les données sensibles stockées dans le mobile et transmises via des appareils portables tels que les ordinateurs portables, les tablettes et les appareils portables. Les menaces potentielles pour les appareils mobiles comprennent principalement les escroqueries par hameçonnage, les applications mobiles malveillantes, les logiciels espions, les réseaux Wi-Fi non sécurisés et les fuites de données. Pour éviter toute violation de la sécurité, chaque entreprise doit prendre des mesures préventives et claires pour réduire le risque. Les avantages de la sécurité des appareils mobiles comprennent principalement l'application de la politique de sécurité, le contrôle des applications, la sauvegarde des données, l'enregistrement de l'appareil automatisé, le contrôle de la mise à jour de l'appareil, etc.

Travail à distance

Le travail à distance est très utile pour les organisations car il augmente la productivité, un meilleur équilibre travail-vie personnelle et la flexibilité, mais il augmente également les problèmes de cybersécurité. Ainsi, les appareils utilisés à des fins professionnelles, tels que les ordinateurs portables, les ordinateurs et les smartphones, doivent rester verrouillés une fois le logiciel antivirus installé.

De nombreuses entreprises recrutent de plus en plus de travailleurs à distance qui se sont adaptés au travail à domicile, mais elles doivent suivre une formation pour comprendre et gérer la manière de se protéger de la cybersécurité, car les employés dépendent parfois principalement des réseaux personnels, des nouveaux outils en ligne, des appareils personnels, services en ligne, etc. Ils peuvent donc rencontrer des problèmes pendant la pandémie. Il est donc important de prendre le temps de vérifier vos processus de sécurité et de vérifier si tout fonctionne et est sûr.

Wi-Fi public

Utilisation publique Wifi est très pratique à utiliser lorsque vous voyagez ou dans des lieux publics, rattrapez votre travail, accédez à des comptes en ligne et consultez vos e-mails d'urgence. Bien que ces réseaux publics puissent conduire à des cyberattaques. Il existe de nombreux risques liés au Wi-Fi public, tels que la distribution de logiciels malveillants, les points d'accès malveillants, les attaques de l'homme du milieu, l'espionnage et le reniflement du Wi-Fi et les réseaux non cryptés.

Pour utiliser les réseaux publics en toute sécurité, il faut les suivre ; essayez d'éviter d'accéder aux données sensibles, utilisez un VPN, respectez les sites Web HTTPS, utilisez une extension de navigateurs et les paramètres de connexion qui doivent être ajustés, désactivez le partage de fichiers, utilisez l'écran de confidentialité, utilisez l'authentification à deux facteurs, installez un antivirus et déconnectez-vous correctement.

Sécurité infonuagique

L'ensemble de procédures et de technologies conçues pour faire face aux menaces internes et externes à la sécurité des entreprises est connu sous le nom de sécurité du cloud. Cette sécurité est requise dans différentes organisations lorsqu'elles intègrent des outils et des services basés sur le cloud et qu'elles adoptent leur stratégie de transformation numérique dans le cadre de leur infrastructure.

Les termes tels que migration vers le cloud et transformation numérique ont été fréquemment utilisés dans les environnements d'entreprise. Alors que les entreprises conservent ces idées et s'efforcent d'optimiser leur approche opérationnelle, de nouveaux défis surviennent une fois les niveaux de productivité et de sécurité équilibrés. Ainsi, la sécurité du cloud fait référence aux politiques, technologies, services et contrôles qui protègent les données, l'infrastructure et les applications du cloud contre les menaces. La sécurité du cloud est principalement conçue pour protéger les serveurs de données, les réseaux physiques, le stockage de données, le système d'exploitation, les cadres de virtualisation informatique, les intergiciels, les environnements d'exécution, etc.

Réseaux sociaux

Comme les médias sociaux se sont développés à pas de géant avec de nombreux avantages, ils sont confrontés à de nombreux problèmes de cybersécurité par de nombreux pirates. Parce que, quotidiennement, nous publions beaucoup de choses sur nos comptes de médias sociaux comme des images, des promotions, des événements, des travaux, etc. Donc, partager tout cela peut entraîner des atteintes à la vie privée. Certains des problèmes associés sont; la confidentialité des données, l'exploration de données, les attaques de virus et de logiciels malveillants, les problèmes juridiques et bien d'autres.

Pour surmonter tous ces problèmes, nous devons suivre ces solutions comme la nécessité de créer des mots de passe forts, assurez-vous que les mots de passe sont difficiles avec des minuscules, des majuscules, des caractères spéciaux et des chiffres, évitez de partager des données personnelles comme les numéros de téléphone, la date de naissance, les noms, les réseaux sociaux détails de sécurité, photos, utiliser les options de sécurité et de confidentialité fournies par différentes plates-formes de médias sociaux, utiliser uniquement la connexion Wi-Fi autorisée, mettre à jour le système d'exploitation, utiliser un antivirus, nous ne devons accepter que les demandes d'amis de personnes connues.

L'avenir de l'IA dans la cybersécurité

L'intelligence artificielle au sein de la cybersécurité aide simplement les organisations à observer, signaler, détecter et contrer les cybermenaces pour maintenir la confidentialité des données. La prise de conscience croissante des individus, la progression des technologies de l'information, la mise à niveau du renseignement, les solutions de travail policier et le volume croissant d'informations collectées à partir de diverses sources ont exigé l'utilisation de solutions de cybersécurité améliorées et fiables.

L'augmentation de la qualité et de l'incidence des cyber-attaques stimule les cyber-systèmes avec l'IA. À l'échelle mondiale, l'augmentation des cyberattaques a sensibilisé les organisations à la protection de leurs données. La principale raison de ces cybercriminels est la concurrence politique, les candidats se déplaçant à des fins lucratives et aussi pour nuire à d'autres noms, le vol international de données, etc.

L'approche de l'exploration de données pour la cybersécurité

Dans notre vie quotidienne, l'utilisation d'Internet et des technologies de communication joue un rôle majeur. La capacité d'exploration de données est exploitée par les cybercriminels ainsi que par les experts en sécurité. Les applications d'exploration de données peuvent être utilisées pour détecter de futures cyberattaques par l'analyse, le comportement du programme, les habitudes de navigation, etc. Le nombre d'utilisateurs d'Internet augmente progressivement, il y a donc d'énormes défis de sécurité lorsque l'on travaille dans le cybermonde.

Les logiciels malveillants, le déni de service, le reniflement, l'usurpation d'identité et le cyberharcèlement sont les principales cybermenaces. Les techniques d'exploration de données fournissent une approche intelligente de la détection des menaces en surveillant les activités système anormales et les modèles de comportement et de signature. Ce document met en évidence les applications d'exploration de données pour l'analyse et la détection des menaces avec une approche spéciale pour la détection des logiciels malveillants et des attaques par déni de service avec une grande précision et moins de temps.

Logiciels de rançon

Les logiciels malveillants les plus dangereux comme Ransomware sont fréquemment utilisés par les cybercriminels pour chiffrer les données d'une organisation afin d'exiger de l'argent de l'organisation pour obtenir la clé de déchiffrement. Ce logiciel malveillant empêche les utilisateurs d'accéder à leur système en verrouillant simplement l'écran du système ou en verrouillant les fichiers des utilisateurs jusqu'à ce que l'argent soit payé. À l'heure actuelle, les familles de ransomwares sont classées en différents types, tels que les crypto-ransomwares, certains types de fichiers cryptés sur des systèmes infectés et obligent les consommateurs à payer de l'argent en utilisant des techniques de paiement en ligne particulières.

Cybersécurité pour les petites entreprises

Dans les petites entreprises, il existe deux facteurs puissants : le haut débit et la technologie de l'information pour atteindre de nouveaux marchés, en améliorant la productivité ainsi que l'efficacité. Mais les cybercriminels se concentrent souvent sur les petites entreprises en raison du mécanisme de sécurité moins compétent, du manque de données de sauvegarde et de connaissances en matière de protection. Ainsi, chaque petite entreprise a besoin d'une politique de cybersécurité pour défendre son entreprise, ses clients et ses données contre les menaces croissantes en matière de cybersécurité.

Cybersécurité avec l'IoT

La cybersécurité basée sur l'IdO est une technologie utilisée pour protéger les appareils connectés et les réseaux au sein de l'Internet des objets. Ainsi, l'Internet des objets implique la connexion d'appareils informatiques, de machines numériques et mécaniques, d'animaux, d'objets, etc. chaque objet est spécifié avec un identifiant unique et la capacité de transférer des données séparément sur un réseau. Permettre à différents appareils de se connecter à Internet les expose à un certain nombre de risques principaux s'ils ne sont pas sécurisés efficacement, comme les cyberattaques.

Piratage éthique

Le piratage éthique est une tentative autorisée d'accéder illégalement à un système informatique, à des données, à une application ou à une infrastructure de l'organisation. Ce piratage vise simplement à vérifier le système sinon le réseau que les pirates malveillants peuvent détruire ou exploiter. L'entreprise engage des ingénieurs en cybersécurité pour effectuer différentes activités afin de tester les défenses du système. Ils rassemblent et examinent les données pour comprendre les moyens de renforcer la sécurité du réseau ou du système.

Cybercriminalité et application de la loi

Le nombre de cybercrimes a augmenté dans le monde entier, il est donc devenu très difficile de rendre justice aux personnes et aux entreprises victimes de cyberattaques. Ainsi, chaque pays a un département pour une cybercriminalité vigilante qui observe simplement les affaires de cybersécurité pour les attaques à l'intérieur et à l'extérieur du pays.

Cryptographie

La pratique du cryptage des données et ensuite du décryptage est connue sous le nom de cryptographie. C'est donc le domaine de cybersécurité le plus important. Il est très utile pour sécuriser vos données et évite que les cybercriminels n'utilisent vos données au milieu. Même si le criminel obtient les informations, il n'obtiendra aucune donnée en raison du cryptage. Le criminel a donc besoin d'une clé de déchiffrement. Les experts en cybersécurité utilisent simplement la cryptographie pour concevoir des chiffrements, des algorithmes et d'autres mesures de sécurité qui codifient et défendent les données des clients et des entreprises. Veuillez vous référer à ce lien pour : Qu'est-ce que la cryptographie : types, outils et ses algorithmes .

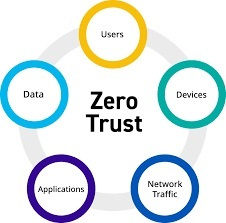

Architecture zéro confiance

Zero Trust Architecture (ZTA) est un modèle de sécurité qui n'autorise aucun utilisateur ni appareil sans une authentification correcte. Ainsi, c'est un réseau très sûr, donc ne permet pas les attaques malveillantes. ZTA est une approche stratégique de la cybersécurité qui protège une organisation en réduisant simplement la confiance implicite et en validant constamment chaque phase d'une interaction numérique. Ici, la confiance implicite signifie que les utilisateurs une fois sur le réseau, comme les acteurs de la menace ainsi que les initiés malveillants, sont libres de se déplacer latéralement et d'autoriser les données sensibles en raison d'un manque de contrôles de sécurité granulaires.

Cyberassurance

La cyberassurance est un type d'assurance qui peut être assuré pour défendre les entreprises contre les cyberattaques et plus généralement contre les risques liés à l'infrastructure et aux activités informatiques. À l'heure actuelle, les cyberattaques sont hors de contrôle et leurs risques peuvent entraîner des pertes potentielles. La couverture de la police de cyberassurance offre une couverture de première partie contre différentes pertes telles que la destruction de données, le piratage, le vol, l'extorsion, le rejet des attaques de service, l'incapacité à défendre les données, etc.

La couverture d'assurance cyber est disponible en deux types de couverture de première partie et de couverture de responsabilité civile. Vous pouvez sélectionner un seul ou les deux types à acheter. La couverture d'assurance de première partie défend simplement votre organisation une fois que vous engagez des dépenses suite à une violation de données ou une fois que votre organisation est piratée, tandis que la couverture d'assurance au tiers assure simplement la sécurité une fois qu'un client, un partenaire ou un fournisseur vous utilise pour permettre qu'une violation de données se produise.

Quelques autres sujets de séminaire sur la cybersécurité

La liste d'autres sujets de séminaires sur la cybersécurité est répertoriée ci-dessous.

- Systèmes de détection d'intrusion.

- Sécurité Internet.

- Cybercriminalité.

- Apprentissage automatique respectueux de la vie privée.

- Renseignements sur les cybermenaces.

- Protection des données et de la vie privée au sein des systèmes distribués.

- Réseaux critiques et sensibles au facteur temps.

- Traitement d'événement complexe distribué.

- Identification du chemin d'attaque.

- Sécurité SDN.

- Défense de cible mobile ou MTD.

- Pare-feu distribués et collaboratifs.

- Blanchiment d'argent via Bitcoin.

- Renseignements sur les menaces.

- Sécurité SDN ou NFV.

- Infrastructure critique et sécurité de l'industrie 4.0.

- Sécurité de la couche de liaison. Détection sécurisée dans les villes intelligentes.

- Analyse distribuée et intégrité des données.

- Contrôle d'accès dans les environnements distribués.

- Réputation et confiance au sein des réseaux.

- Détection des attaquants furtifs.

- Corrélation des données hôte et réseau pour la détection des intrusions.

- Détection de scénarios d'attaque.

- Qualité des données dans les systèmes distribués.

- Réseaux centrés sur le contenu et réseaux de données nommés.

- Contrôle d'accès au sein des DNE (environnements de réseau distribué).

- Mise en réseau définie par le logiciel et la virtualisation de la fonction réseau.

- Calcul déclenché par événement dans les systèmes distribués.

- Chasse aux menaces appliquée.

- Évaluation dynamique des menaces via des réseaux bayésiens.

- Plan de contrôle décentralisé du SDN.

- Sécurité de la virtualisation des fonctions réseau.

- Détection des anomalies des fichiers journaux.

- Systèmes de détection d'intrusion dans le véhicule.

- Modèles de défaillance dans les réseaux IoT critiques pour la sécurité.

- Concepts de tolérance aux pannes pour TSN (réseaux sensibles au temps).

- Détection des intrusions réseau aidant avec des informations sur l'activité de l'hôte.

Ne manquez pas - Projets de cybersécurité pour les élèves-ingénieurs .

Ainsi, il s'agit de la liste des projets de cybersécurité pour les étudiants en génie qui sont très utiles pour choisir un sujet. Le applications de la cybersécurité vous permettent de gérer l'authentification avec la sécurité du réseau ainsi que les technologies de sécurité cloud. Voici une question pour vous, qu'est-ce qu'un système de sécurité?